Cyber Resilience Act - obowiązek secure-by-design i harmonogram zmian

Unijny Akt o cyberodporności (Cyber-Resilience Act, CRA) to przełomowe rozporządzenie UE, które wprowadza obowiązkowe wymogi cyberbezpieczeństwa dla wszystkich urządzeń i oprogramowania zawierających elementy cyfrowe. Został on formalnie przyjęty pod koniec 2024 roku - wszedł w życie 10 grudnia 2024 r. Choć większość nowych obowiązków zacznie obowiązywać dopiero po okresie przejściowym (pełne stosowanie od 11 grudnia 2027 r.), to czas na przygotowania jest właśnie teraz. Pierwsze wymogi - jak obowiązek zgłaszania incydentów i podatności - wejdą w życie już we wrześniu 2026 roku. Dla zarządów firm oznacza to, że rok 2025 i 2026 będą kluczowe na wdrożenie zmian secure-by-design, zanim nowe prawo zacznie być egzekwowane.

Dlaczego to takie ważne?

Po pierwsze, CRA wypełnia lukę w dotychczasowych przepisach, nakładając horyzontalne wymagania cyberbezpieczeństwa na niemal wszystkie produkty cyfrowe - od zabawek IoT, przez inteligentne AGD, po samodzielne oprogramowanie. To podejście „secure by design” ma zapewnić, że produkty są bezpieczne już w momencie projektowania i przed wprowadzeniem na rynek, a nie dopiero łatane po fakcie. Po drugie, stawka jest wysoka: od możliwości utraty dostępu do rynku UE (brak certyfikatu CE) dla niezgodnych produktów, po surowe kary finansowe sięgające 15 mln euro lub 2,5% globalnego obrotu firmy za naruszenie przepisów. Wreszcie, CRA wpisuje się w szerszy trend regulacyjny - obok dyrektywy NIS2 czy AI Act - akcentując odpowiedzialność za cyberbezpieczeństwo na najwyższym szczeblu zarządzania. Zarządy wszystkich branż muszą więc zrozumieć, co nowe wymogi oznaczają dla strategii produktowej, inwestycji (CAPEX) i ich własnej odpowiedzialności.

Czym jest Cyber Resilience? Zakres i harmonogram

CRA to rozporządzenie UE ustanawiające wymagania minimalne w zakresie cyberbezpieczeństwa dla produktów z elementami cyfrowymi na jednolitym rynku. Obejmuje zarówno urządzenia sprzętowe podłączone do sieci (np. kamery, routery, AGD, zabawki), jak i oprogramowanie (od aplikacji mobilnych i desktopowych po systemy operacyjne czy oprogramowanie wbudowane). Ważne: zakres jest bardzo szeroki - każdy produkt, który może łączyć się z innym urządzeniem lub siecią (bezpośrednio lub pośrednio) podlega nowym zasadom. Wyłączone są jedynie nieliczne kategorie już objęte odrębnymi regulacjami, np. wyroby medyczne, pojazdy, lotnictwo czy niektóre narzędzia open-source używane poza komercyjnym obrotem.

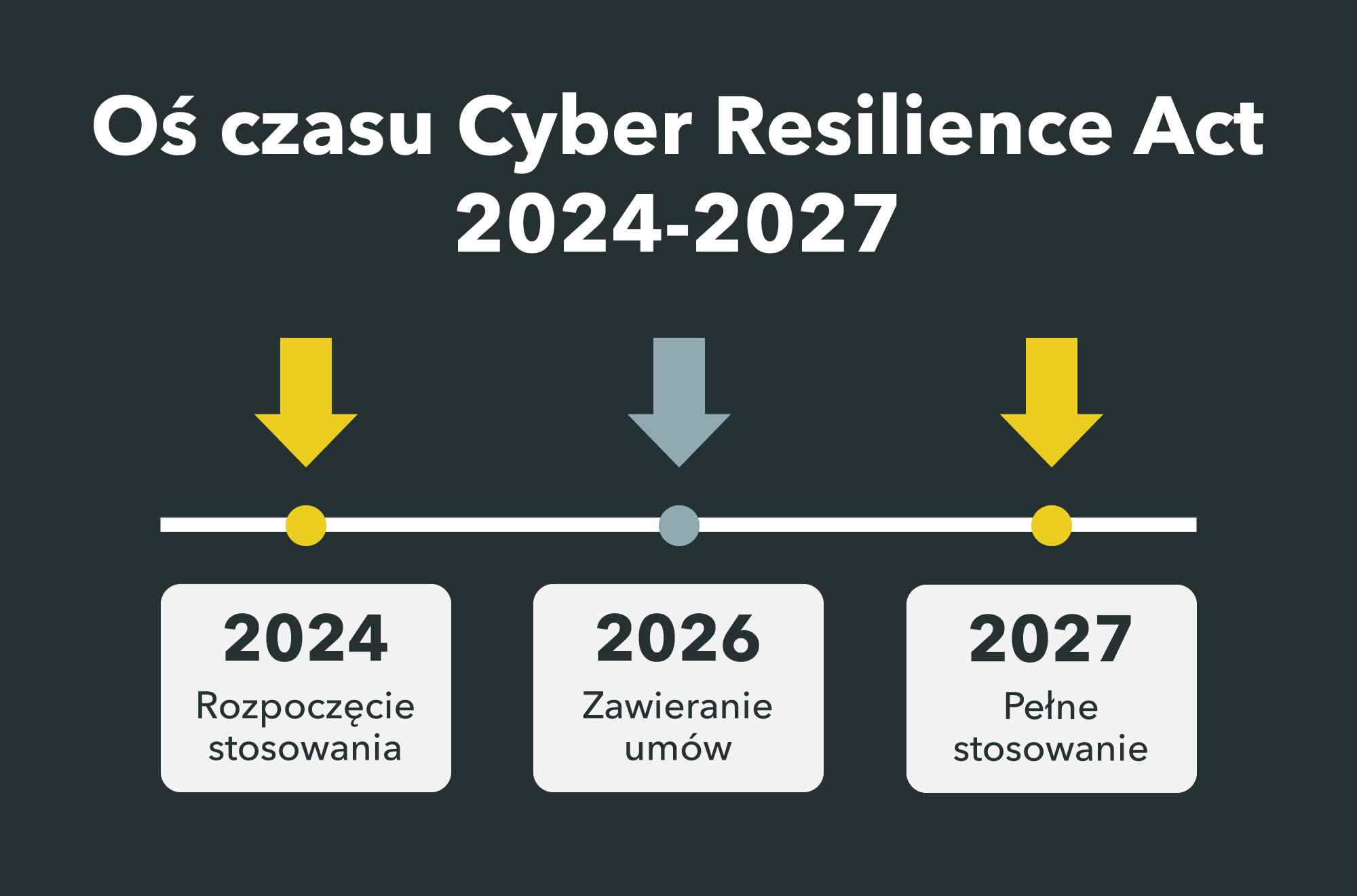

Harmonogram wdrożenia: Formalnie CRA obowiązuje od grudnia 2024, ale ustawodawca przewidział długi okres przejściowy na dostosowanie się:

- 36 miesięcy od wejścia w życie (czyli do grudnia 2027) - po tym terminie wszystkie nowe produkty cyfrowe wprowadzane na rynek UE muszą spełniać wymogi CRA.

- 21 miesięcy od wejścia w życie (wrzesień 2026) - już wtedy zaczną obowiązywać wybrane wymagania, przede wszystkim dotyczące zgłaszania incydentów i podatności. Oznacza to, że firmy muszą mieć procedury monitorowania i raportowania zagrożeń gotowe znacznie wcześniej przed główną datą graniczną.

W międzyczasie UE opracuje akty delegowane i wykonawcze doprecyzowujące niektóre kwestie techniczne (np. szczegółową definicję produktów krytycznych i istotnych objętych ostrzejszymi wymogami, procedury oceny zgodności, platformę raportowania ENISA itp.).

Kluczowe jest to, że CRA ma bezpośrednie zastosowanie (to rozporządzenie, nie dyrektywa) - nie wymaga wdrażania do prawa krajowego. Od grudnia 2027 r. każdy produkt cyfrowy niespełniający wymogów będzie nielegalny na rynku UE. Dla firm oznacza to konieczność uzyskania oznakowania CE potwierdzającego zgodność cyberbezpieczeństwa zanim produkt trafi do sprzedaży. Nowe prawo ma więc podobną wagę jak przepisy o bezpieczeństwie elektrycznym czy oznaczeniach środowiskowych - tyle że dotyczy bezpieczeństwa cyfrowego.

Wpływ CRA na polski rynek i łańcuch dostaw

Secure-by-design i inne nowe obowiązki - na czym polegają?

CRA wprowadza szereg obowiązków „secure-by-design” - czyli takich, które wymuszają uwzględnienie bezpieczeństwa od początku cyklu życia produktu (projektowanie, rozwój, produkcja), a nie dopiero reaktywne działania po wystąpieniu problemu. Poniżej podsumowanie najważniejszych wymogów stawianych producentom (a w pewnym zakresie także importerom i dystrybutorom) urządzeń i oprogramowania:

- Bezpieczeństwo by design i by default: Producent musi zapewnić odpowiedni poziom bezpieczeństwa już na etapie projektu i domyślnej konfiguracji produktu. Urządzenie/oprogramowanie ma być dostarczane bez znanych podatności oraz z bezpiecznymi ustawieniami fabrycznymi (np. unikalne hasła, wyłączone zbędne usługi) . W praktyce oznacza to wdrożenie bezpiecznych praktyk deweloperskich - m.in. bezpiecznego kodowania, testów penetracyjnych przed wydaniem, ograniczania powierzchni ataku i stosowania najnowszych mechanizmów ochrony (szyfrowanie danych „w tranzycie” i „w spoczynku”, kontrola dostępu, odporność na ataki typu DoS itp.).

- Analiza ryzyka i certyfikacja: Przed wprowadzeniem produktu na rynek producent musi przeprowadzić ocenę ryzyka cyberbezpieczeństwa i odpowiednio zaprojektować zabezpieczenia, aby zminimalizować ryzyka dla użytkowników (w tym ryzyka dla ich zdrowia i bezpieczeństwa w świecie fizycznym) . Ocena ma być udokumentowana i aktualizowana w razie potrzeby. Ponadto, w zależności od kategorii produktu, wymagane będzie przeprowadzenie procedury oceny zgodności z wymogami CRA - samodzielnie lub z udziałem niezależnej jednostki certyfikującej (notyfikowanej) dla produktów o podwyższonym ryzyku. Produkty uznane za krytyczne mogą wymagać nawet uzyskania certyfikatu cyberbezpieczeństwa UE (na poziomie co najmniej „substantial”) zanim trafią na rynek.

- Zarządzanie podatnościami i incident response: Nowe prawo kładzie mocny nacisk na cykl życia podatności. Producent ma monitorować bezpieczeństwo swojego produktu już w użyciu i niezwłocznie reagować na wykryte luki. W szczególności: pojawia się obowiązek usuwania znanych podatności poprzez aktualizacje oraz zgłaszania poważnych incydentów bezpieczeństwa i aktywnie wykorzystywanych luk do odpowiednich instytucji w ciągu 24 godzin od wykrycia. Zgłoszenie ma trafić do krajowego zespołu CSIRT oraz do Agencji UE ds. Cyberbezpieczeństwa (ENISA), a dodatkowe raporty uzupełniające - w ciągu 72 godzin i 14 dni. Użytkownicy produktu muszą być również poinformowani o incydencie bez zbędnej zwłoki. Co istotne, obowiązek raportowania wejdzie w życie wcześniej niż pozostałe wymogi - już we wrześniu 2026 r. - co ma zapewnić wczesne wykrywanie zagrożeń nawet przed pełnym obowiązywaniem CRA.

- Aktualizacje bezpieczeństwa i wsparcie: Producent musi zapewnić regularne aktualizacje zabezpieczeń (łatki) dla produktu przez co najmniej 5 lat od wprowadzenia go na rynek lub przez przewidywany okres użytkowania (w zależności co dłuższe) . Aktualizacje te mają być darmowe i udostępniane w sposób umożliwiający łatwe ich zastosowanie przez użytkownika. Co więcej, wszystkie udostępnione poprawki mają pozostać dostępne do pobrania przez minimum 10 lat od premiery produktu. Idea jest taka, by nawet pod koniec cyklu życia urządzenia użytkownik mógł zabezpieczyć je najnowszą łatką. W praktyce firmy muszą zorganizować proces patch management na lata do przodu - łącznie z mechanizmami zdalnej aktualizacji urządzeń IoT, aby skutecznie załatać je u klientów.

- Dokumentacja techniczna i SBOM: Każdy produkt objęty CRA musi posiadać szczegółową dokumentację techniczną dotyczącą bezpieczeństwa. Musi ona zawierać m.in. opis zastosowanych zabezpieczeń, wyniki analizy ryzyka, instrukcje bezpiecznej konfiguracji, informacje o znanych zagrożeniach, a także - co bardzo ważne - wykaz komponentów oprogramowania (SBOM - Software Bill of Materials) użytych w produkcie. SBOM, w powszechnym formacie maszynowym, ma obejmować przynajmniej zależności najwyższego poziomu. Dzięki temu użytkownicy oraz organy nadzoru będą mieli wgląd w to, z jakich bibliotek i komponentów składa się urządzenie/soft, co ułatwi śledzenie podatności (np. gdy zostanie ujawniona luka w danej bibliotece open-source, wiadomo które produkty są nią dotknięte). Dokumentację bezpieczeństwa producent musi przechowywać i udostępniać organom nadzoru przez 10 lat od wprowadzenia produktu na rynek.

- Odpowiedzialność za łańcuch dostaw: Obowiązki ustawowe „przenoszą” teraz ciężar odpowiedzialności na producentów za cały ekosystem dostawców i komponentów ich produktu. Firma musi zapewnić, że także elementy dostarczane przez strony trzecie spełniają wymogi bezpieczeństwa CRA. W praktyce oznacza to konieczność przeprowadzania należytej staranności (due diligence) wobec dostawców hardware/software, regularnych audytów czy testów komponentów oraz posiadania procedur kwalifikacji dostawców pod kątem bezpieczeństwa. Jeżeli produkt składa się z modułów lub korzysta z usług chmurowych innych firm, producent nadal odpowiada za ich zgodność z CRA. To wyzwanie zwłaszcza dla urządzeń IoT bazujących na wielu bibliotekach open-source - stąd znaczenie SBOM i aktywnego monitorowania podatności w zależnościach.

Warto podkreślić, że powyższe wymogi nie są „papierowe” - ich niespełnienie grozi realnymi konsekwencjami. Organ nadzoru (np. UOKiK w Polsce czy dedykowane organy ds. rynku) będą uprawnione do weryfikowania dokumentacji, żądania testów produktu, a w razie stwierdzenia niezgodności - do wydawania nakazów wycofania produktu z rynku lub nałożenia kar. Każdy nowy produkt cyfrowy będzie musiał przejść ścieżkę podobną do obecnej certyfikacji CE - z tą różnicą, że znak CE będzie teraz również potwierdzeniem zgodności cyberbezpieczeństwa.

Wyzwania dla firm - dlaczego zarządy muszą się tym zająć?

Dla wielu przedsiębiorstw, zwłaszcza tych produkujących urządzenia IoT lub oprogramowanie sprzedawane w UE, CRA oznacza konieczność istotnych zmian organizacyjnych, procesowych i finansowych. Oto główne wyzwania, które wymagają uwagi zarządów:

- Szeroki zakres i niepewność co do interpretacji. Niezwykle szeroka definicja „produktów z elementami cyfrowymi” sprawia, że wiele firm może nie zdawać sobie sprawy, że podlegają pod CRA. Nawet czysto programistyczne firmy dostarczające software na rynek UE (np. aplikacje, systemy bezpieczeństwa IT, gry) będą objęte tym rozporządzeniem. Zarządy muszą zatem zainwestować w analizę prawną i techniczną, aby ustalić, które produkty/usługi podpadają pod nowe regulacje i jakie dokładnie obowiązki je obejmą. Niektóre branże mogą mieć wątpliwości - np. czy dany system jest częścią usługi online (wtedy może podlegać innym przepisom), czy samodzielnym produktem software. Ta niepewność wymaga konsultacji z ekspertami i ewentualnie regulatorami.

- Złożoność łańcucha dostaw technologii. Współczesne produkty cyfrowe są zbudowane z mnóstwa komponentów firm trzecich (sprzętowych i softwarowych) oraz bibliotek open-source. Zapewnienie zgodności każdego z tych elementów z CRA to duże wyzwanie. Wymaga to pełnej widoczności łańcucha dostaw - wiedzy, co dokładnie siedzi w naszym produkcie. Zarządy muszą wspierać tworzenie wewnętrznych baz wiedzy (np. SBOM) i procesów monitorowania dostawców. Konieczne może być renegocjowanie umów z dostawcami pod kątem wymogów bezpieczeństwa, wprowadzenie nowych standardów kwalifikacji komponentów, a nawet poszukiwanie alternatyw, jeśli dotychczasowy komponent nie spełni norm. To wszystko wymaga koordynacji i inwestycji na poziomie zarządczym, bo wpływa na architekturę produktu i relacje biznesowe.

- Ciężar dokumentacyjny i operacyjny. CRA narzuca znaczącą biurokrację techniczną - firmy muszą tworzyć i utrzymywać szczegółową dokumentację bezpieczeństwa, procesy raportowania incydentów 24/7, polityki ujawniania podatności, plany aktualizacji na lata. Dla organizacji bez dojrzałych procesów cyberbezpieczeństwa może to być szok kulturowy. Zarząd musi więc zrozumieć, że spełnienie wymogów to nie jednorazowy „projekt IT”, ale stałe zobowiązanie - podobnie jak utrzymywanie systemu zarządzania jakością (ISO) czy compliance z RODO. Konieczne będzie być może zatrudnienie dodatkowych specjalistów (np. Product Security Officer, inżynierowie bezpieczeństwa), przeszkolenie zespołów deweloperskich, zbudowanie nowych procedur (np. reagowania na incydenty produktowe). To wszystko to koszty operacyjne, które muszą znaleźć odzwierciedlenie w budżecie i planie strategicznym.

- Krótki czas na wdrożenie zmian. Choć koniec 2027 r. wydaje się odległy, cykl projektowania i wprowadzania nowych produktów potrafi trwać latami. Produkty, które wejdą na rynek po tej dacie, już teraz są w fazie projektów lub testów. Jeśli dziś nie uwzględnią wymogów bezpieczeństwa, za dwa lata mogą okazać się niezgodne z prawem. Dlatego zarządy muszą zapewnić działanie wyprzedzające: włączyć działy R&D, inżynierii i IT w proces analizy wymagań CRA natychmiast. Dotyczy to również produktów już oferowanych - może zajść potrzeba ich modernizacji lub wycofania przed 2027, jeśli nie będzie się dało zapewnić zgodności (np. zbyt stary sprzęt nieprzystosowany do aktualizacji OTA). Przykładowo, według analiz liczba urządzeń podłączonych do sieci rośnie lawinowo - w 2025 r. globalnie ma działać ponad 75 mld urządzeń IoT - co oznacza, że okno na uporządkowanie tego ekosystemu bezpieczeństwa jest bardzo wąskie.

- Ryzyko finansowe i prawne. Niespełnienie wymogów CRA to nie tylko problem działu technicznego - to poważne ryzyko biznesowe. Kary administracyjne mogą sięgnąć 2,5% globalnego rocznego obrotu firmy lub 15 mln euro (w zależności co wyższe) . Dla międzynarodowych korporacji z branży technologicznej mogą to być dziesiątki czy setki milionów euro. Co więcej, produkt niezgodny z wymogami może zostać usunięty z rynku decyzją nadzoru, co oznacza utratę przychodów i koszty akcji serwisowych (np. masowe naprawy lub wymiany). Wreszcie, CRA przewiduje możliwość pozwów zbiorowych (representative actions) ze strony konsumentów dotkniętych wadami cyberbezpieczeństwa - można sobie wyobrazić sytuację, w której producenci dziurawych kamer domowych zostaną pozwani za umożliwienie ataku na prywatność tysięcy osób. Taka wielowątkowa ekspozycja na ryzyko sprawia, że nadążanie za wymogami CRA jest obowiązkiem w ramach należytej staranności zarządczej. W erze, gdy cyberbezpieczeństwo stało się kwestią regulacyjną jak ochrona danych osobowych, lekceważenie tych wymagań może być traktowane jako zaniedbanie obowiązków przez kierownictwo.

Dowiedz się więcej o bezpieczeństwie w Twojej organizacji

Przygotuj swoją firmę na wymogi Cyber Resilience Act już dziś! Skontaktujemy się z Tobą, aby ustalić dogodny termin spotkania.

Jak zarząd może przygotować firmę - rekomendacje

Skuteczne dostosowanie się do Aktu o cyberodporności wymaga podejścia systemowego. Warto potraktować wdrożenie wymogów CRA jako program transformacyjny obejmujący wiele działów organizacji. Oto kroki, które zarząd i kadra kierownicza powinni podjąć przed 2026 rokiem:

- Przegląd portfolio produktowego pod kątem CRA: Pierwszym krokiem jest identyfikacja wszystkich produktów i usług podlegających nowym przepisom. Należy zmapować, które obecne i planowane produkty zawierają elementy cyfrowe i będą sprzedawane w UE po 2027 r. Dla każdej pozycji warto określić wstępnie kategorię ryzyka (czy to „produkt krytyczny” wymagający certyfikacji zewnętrznej? czy raczej zwykły). Ten audyt pozwoli ustalić priorytety - być może kluczowe produkty wymagają natychmiastowych nakładów na bezpieczeństwo, a inne (o mniejszym ryzyku) można dostosować później.

- Powołanie zespołu ds. zgodności z CRA: Jak przy wdrażaniu RODO czy ISO 27001, potrzebny jest multidyscyplinarny zespół projektowy. Zarząd powinien wyznaczyć lidera (np. dyrektor ds. technologii albo bezpieczeństwa) odpowiedzialnego za koordynację dostosowania firmy do CRA. W skład zespołu powinni wejść przedstawiciele działu R&D/deweloperów, bezpieczeństwa IT, jakości, prawnego oraz product managementu. Celem jest opracowanie planu działania: co trzeba zmienić w procesie rozwoju produktu, jakie polityki stworzyć, jakich zasobów brakuje.

- Aktualizacja procesów projektowania i developmentu: Firma musi zaimplementować zasady secure-by-design i secure-by-default w praktyce. Może to oznaczać przyjęcie nowych metodyk tworzenia oprogramowania (np. Microsoft SDL czy wytycznych OWASP dla developerów), wprowadzenie obowiązkowych przeglądów bezpieczeństwa architektury, modelowania zagrożeń przy projektowaniu nowych funkcjonalności, a także security gating - wymogu przejścia testów bezpieczeństwa przed wydaniem produktu. Domyślne ustawienia produktów powinny zostać przejrzane (np. eliminacja uniwersalnych haseł administratora itp.). Zarząd powinien zapewnić, że te praktyki zostaną wpisane do wewnętrznych standardów i polityk rozwoju produktu, a kadra inżynierska otrzyma odpowiednie szkolenia, by je stosować.

- Wdrożenie systemu zarządzania podatnościami: Konieczne będzie ustanowienie procesu ciągłego monitorowania podatności dotyczących produktów firmy. Może to obejmować prenumeraty alertów CERT, skanowanie komponentów open-source pod kątem znanych CVE, a także uruchomienie programu zgłaszania błędów (bug bounty lub mechanizm przyjmowania zgłoszeń od badaczy). Kluczowe jest przygotowanie procedur szybkiego reagowania: kto i jak ma analizować zgłoszoną podatność, kiedy informować klientów, jak dostarczyć poprawkę. Dobrym pomysłem jest stworzenie Policy Vulnerability Disclosure - oficjalnej polityki firmy regulującej jak komunikuje problemy bezpieczeństwa użytkownikom (tego wręcz wymaga CRA). Zarząd powinien zatwierdzić taką politykę i dopilnować, że organizacja dysponuje zasobami (np. zespół reagowania na incydenty produktowe), by wypełnić obowiązek 24-godzinnego raportowania incydentu.

- Plan utrzymania i wsparcia posprzedażowego: Jeśli dotąd firma sprzedawała produkt i szybko przenosiła zasoby na nowe projekty, teraz musi zapewnić opiekę nad produktem latami po sprzedaży. Zarząd musi uwzględnić w strategii i budżecie to, że przez 5-10 lat od premiery należy wspierać każdy produkt aktualizacjami. Wymaga to planowania cyklu życia produktu (Product Lifecycle Management) z perspektywą bezpieczeństwa: kto będzie odpowiedzialny za wydawanie patchy za kilka lat, czy mamy zagwarantowane wsparcie dostawców komponentów w tym okresie itp. Być może trzeba przedłużyć umowy z dostawcami bibliotek o zapewnienie patchy w tym horyzoncie. Zarząd powinien pytać dział techniczny o te kwestie przy aprobowaniu nowych produktów - czy mamy zasoby, by wspierać ten produkt przez następne 5+ lat?

- Integracja compliance z ISO/ISM: Wdrożenie CRA można ułatwić, integrując wymagania z już istniejącymi systemami zarządzania bezpieczeństwem informacji SZBI lub jakości. Jeśli firma posiada certyfikat ISO 27001 lub podobne, warto rozszerzyć zakres systemu na obszar bezpieczeństwa produktów. ISO 27001 skupia się co prawda na bezpieczeństwie informacji, ale zasady zarządzania ryzykiem, audyty wewnętrzne, ciągłe doskonalenie mogą objąć również obszar produktu. Istnieją też standardy sektorowe (np. IEC 62443 dla urządzeń przemysłowych, ISO 21434 dla motoryzacji) - zgodność z nimi może pomóc wykazać spełnienie części wymogów CRA. Zarząd powinien wspierać podejście systemowe zamiast traktować CRA jako oddzielny silos - synergia z istniejącymi ramami compliance obniży koszty i ułatwi zarządzanie.

- Monitorowanie zmian i udział w konsultacjach: Ponieważ szczegółowe wytyczne CRA będą doprecyzowywane w najbliższych latach (akty delegowane, wytyczne ENISA, grupy eksperckie), firmy powinny aktywnie śledzić rozwój sytuacji. Zarząd może zalecić udział swoich ekspertów w konsultacjach publicznych, współpracę w ramach stowarzyszeń branżowych, które mogą wpływać na kształt standardów technicznych harmonizujących z CRA. Dzięki temu firma będzie wcześniej wiedzieć, jakie np. normy EN/ISO zostaną uznane za domyślny sposób spełnienia wymogów. To pozwoli zawczasu dostosować się do konkretnych technicznych kryteriów, zamiast czekać na ostatnią chwilę.

Zgodność z CRA jako szansa biznesowa

Wprowadzenie regulacji zwykle budzi obawy biznesu o dodatkowe koszty i ograniczenia. Warto jednak spojrzeć na Akt o cyberodporności także jak na szansę strategiczną. Firmy, które wcześnie dostosują się do nowych wymogów, mogą zyskać przewagi:

- Budowanie przewagi konkurencyjnej poprzez bezpieczeństwo: CRA wyrównuje pole gry - wszyscy dostawcy będą musieli spełniać pewne minimum bezpieczeństwa, co eliminuje przewagę tych, którzy dotąd ciąć koszty kosztem bezpieczeństwa. Jeśli nasza firma już teraz inwestuje w zabezpieczenia produktów, zyska reputację zaufanego dostawcy. W dobie rosnącej świadomości cyberzagrożeń, bezpieczny produkt staje się wyróżnikiem marketingowym. Konsumenci i klienci B2B coraz częściej pytają o certyfikaty i bezpieczeństwo - spełnienie CRA daje konkretny dowód (znak CE z komponentem cyber) na troskę o ochronę użytkownika. To może zwiększyć sprzedaż i lojalność klientów.

- Wzmocnienie bezpieczeństwa całego ekosystemu i ciągłości działania: Dostosowanie do CRA wymusi także uporządkowanie wewnętrznych procesów bezpieczeństwa. Finalnie zwiększy to cyberodporność nie tylko produktów, ale i całej firmy. Lepsze praktyki developerskie zmniejszą ryzyko kosztownych podatności, skuteczny patch management ograniczy szanse powtórki sytuacji jak z atakiem Mirai (botnet z urządzeń IoT). Mniej incydentów to niższe potencjalne straty finansowe i operacyjne na skutek ataków. Ponadto, jeśli wszyscy dostawcy w łańcuchu dostosują się do CRA, nasze ryzyko związane z partnerami również maleje. Wymuszona przez prawo transparentność (SBOM, raportowanie) sprawi, że organizacje będą mogły szybciej reagować na zagrożenia w zależnościach. To wzmacnia ciągłość działania - kluczowy aspekt, za który odpowiada zarząd.

- Proaktywne podejście = lepsza kultura organizacyjna: Traktując zgodność z CRA nie jako przykry obowiązek, ale jako element strategii cyfrowej transformacji, zarząd może zakomunikować ważny przekaz: cyberbezpieczeństwo jest naszą wspólną odpowiedzialnością. Włączenie zespołów produktowych, inżynierów i menedżerów w osiąganie celów bezpieczeństwa integruje silosy i podnosi ogólną świadomość zagrożeń. Firmy, które wcześnie zaczną, mogą stać się liderami w branży - uczestniczyć w tworzeniu nowych standardów, oferować klientom doradztwo w zakresie bezpieczeństwa etc. Zamiast więc myśleć o CRA tylko w kategoriach kosztów, warto dostrzec, że buduje on zaufanie do cyfrowych produktów, z czego pionierzy mogą czerpać profity.

Podsumowanie

Cyber Resilience Act w Polsce diametralnie zmienia krajobraz odpowiedzialności za cyberbezpieczeństwo produktów cyfrowych. Wprowadza on zasady secure-by-design do praktyki prawnej - od fazy projektu aż po wycofanie produktu z rynku wymagane jest stałe dbanie o bezpieczeństwo. Dla zarządów oznacza to konieczność zaadresowania nowych wymogów w strategii firmy: zarówno poprzez inwestycje w technologie i kompetencje, jak i ustanowienie właściwego nadzoru nad zgodnością. Czasu nie jest dużo - już w 2026 r. trzeba będzie raportować incydenty, a do 2027 r. wszelkie nowe produkty muszą przejść test cyberbezpieczeństwa, by w ogóle mogły być oferowane.

Zignorowanie CRA to zbyt duże ryzyko, by je przerzucać wyłącznie na poziom działu IT. Konieczne jest zaangażowanie najwyższego kierownictwa - podobnie jak to miało miejsce przy RODO - w zrozumienie i wdrożenie tych regulacji. Z drugiej strony, właściwe podejście może uczynić z cyberodporności atut firmy. Jak mówi popularne powiedzenie, „zaufanie buduje się latami, a traci w sekundę” - w erze cyfrowej trudno o zaufanie bez bezpiecznych produktów. CRA jest wyzwaniem, ale i szansą, by wzmocnić fundamenty zaufania klientów i przewagę konkurencyjną dzięki proaktywnemu podejściu do bezpieczeństwa. Zarządy, które to zrozumieją przed 2026 rokiem, nie tylko zdążą na czas, ale mogą stać się liderami odpornej cybernetycznie gospodarki przyszłości.

Bądźmy w kontakcie

Chcesz porozmawiać o cyberbezpieczeństwie w Twojej organizacji i wspólnych możliwościach? Wypełnij formularz poniżej lub skontaktuj się z nami bezpośrednio.